BayernCollab IDM via Keycloak

UserSync

Anleitung

Das LRZ braucht dann von Ihnen:

- Keycloak Base URL

- Realm

- Client ID

- Client Secret

Route /admin für das BayernCollab freigeben. Wenn die Endpunkte entsprechend der Empfehlungen unter https://www.keycloak.org/server/reverseproxy#_exposed_path_recommendations abgesichert wurden.

IPv4: 141.40.200.0/24

IPv6: 2001:4ca0:800:6::0/64

SAML Single Sign OnAllgemeine Einstellungen

Unsere Metadaten:

- Testsystem: https://collab-s.dvb.bayern/plugins/servlet/samlsso/metadata

- Produktivsystem: https://collab.dvb.bayern/plugins/servlet/samlsso/metadata

(Kann man auch als bayerncollab-metadata.xml speichern)

Die Anleitung um das in Keycloak einzurichten: https://wiki.resolution.de/doc/saml-sso/6.10.x/confluence/setup-guides-for-saml-sso/keycloak/keycloak-with-user-sync#id-.KeycloakwithUserSyncv6.1.x-ConfigureKeycloakforSSO (Ab Überschrift „Configure Keycloak For SSO“)

Redirect URLs

"Valid redirect URIs" anpassen auf:

- Produktivsystem:

- Testsystem

Client scope erweitern

Dann auf "Client scopes" klicken:

Dann auf die Client Scope klicken, die gleich benannt ist wie der Client selber.

Im folgenden Fenster dann auf "Configure a new mapper" klicken.

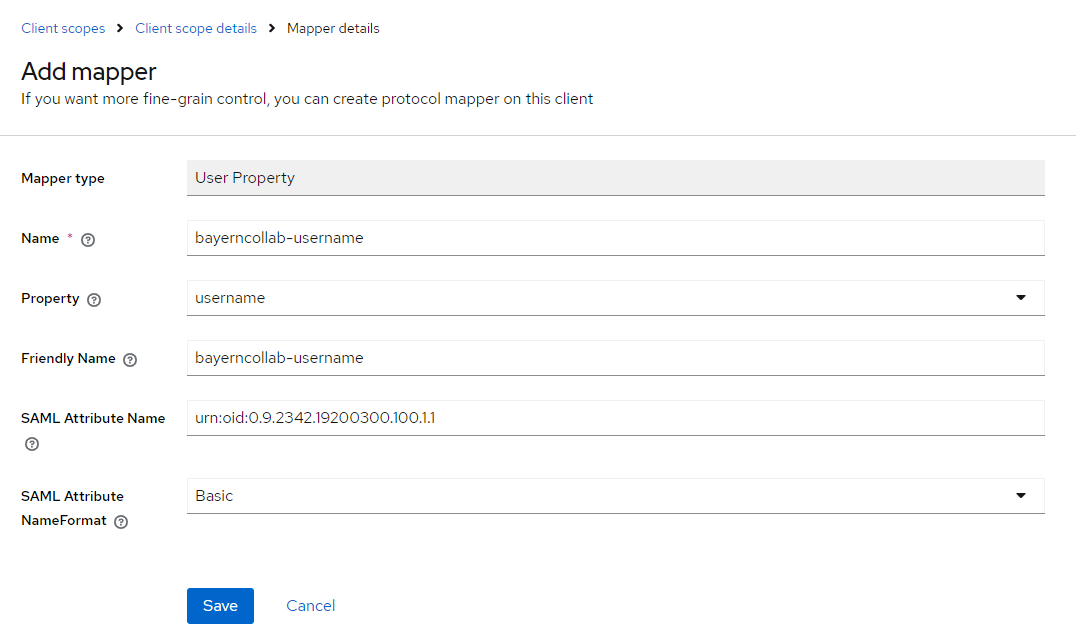

"User Propery" anklicken und dann die folgenden Daten ausfüllen.

| Attribut | Inhalt |

|---|---|

| Mapper type | User Property (vorausgewählt vom vorherigen Fenster) |

| Name | bayerncollab-username |

| username (im Dropdown auswählen) | |

| bayerncollab-username | |

| urn:oid:0.9.2342.19200300.100.1.1 | |

| Basic (im Dropdown auswählen) |

Dann speichern und dem LRZ die Keycloak-Metadaten ans LRZ übermitteln:

https://<keycloak-url>/realms/<realm>/protocol/saml/descriptor