BayernCollab IDM via Azure AD

Zum Handling der SAML Authentifizierung wird das Addon "SAML SSO for Confluence by resolution GmbH" verwendet. Dadurch gestaltet sich die Konfiguration auf beiden Seiten (IDM und Confluence) sehr einfach und gleichzeitig lassen sich beim Import Umschreibregeln definieren falls nötig.

Grundsätzliche Schritte zum Vorgehen

- 1 Anlegen und Konfiguration einer "SAML SSO for Confluence" App (Authentifizierung der User)

- 2 Anlegen und Konfiguration für die User/Gruppen-Synchronisierung (Provisionierung ins Confluence)

- 3 Anlegen und Konfiguration einer App für den Manager-Login

- 4 Rückmeldung der nötigen Parameter an das LRZ

Vorbereitung

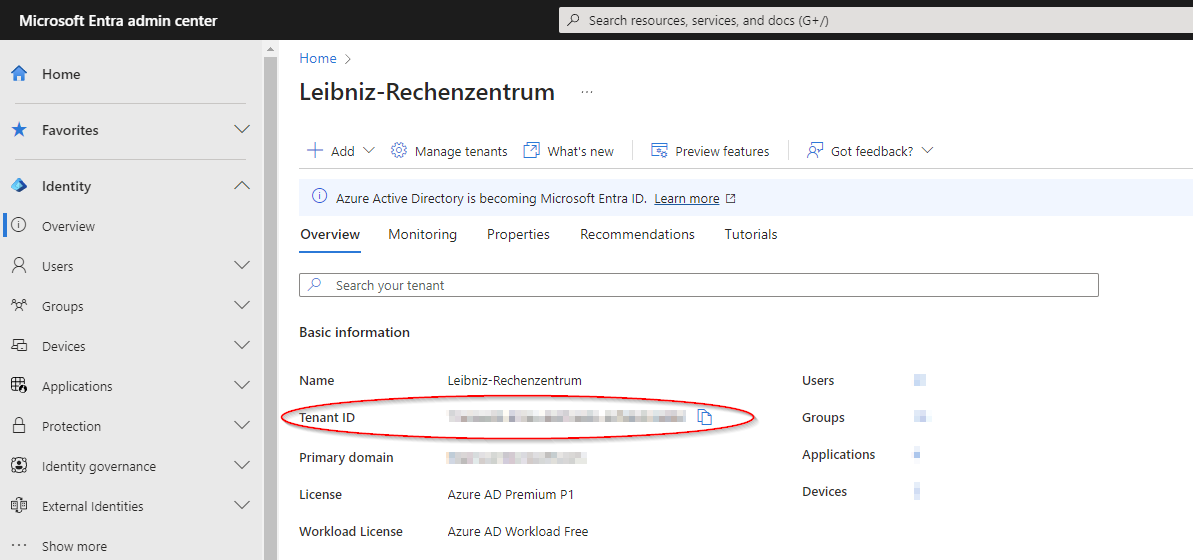

- Loggen Sie sich im "Microsoft Entra admin center" (ehemals Azure Active Directory) ein: https://entra.microsoft.com/

- Notieren sie für später die "Tenant ID" aus dem Dashboard:

1 Anlegen und Konfiguration einer "SAML SSO for Confluence" App

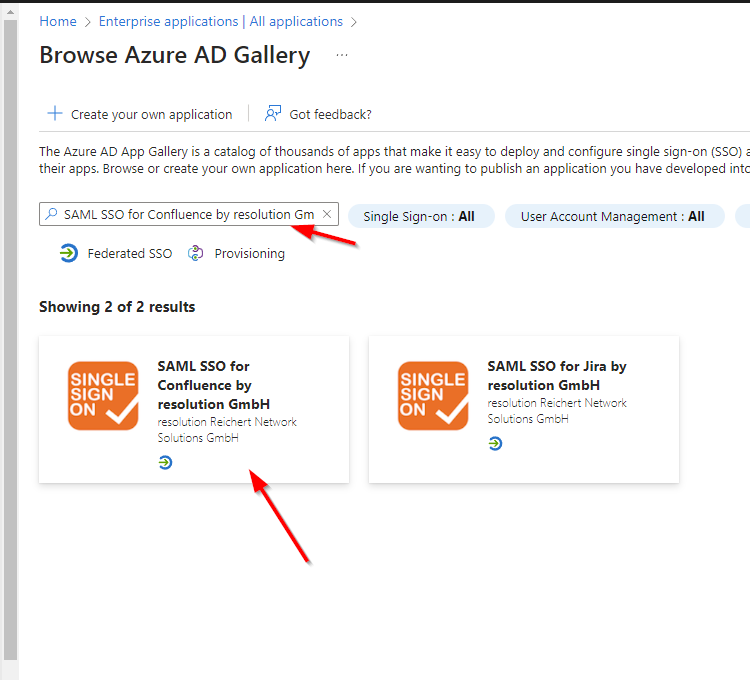

- Wechseln Sie in "Applications" / "Enterprise Applications" und legen Sie eine neue Application an

- Tippen sie im Suchfeld "SAML SSO for Confluence by resolution GmbH" ein und wählen Sie die Confluence App aus

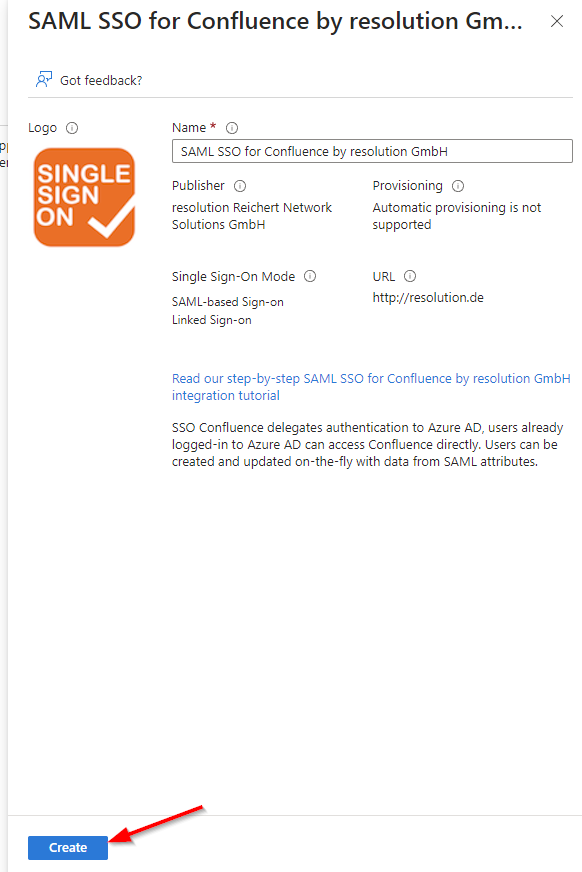

- Klicken Sie auf "Create" um die App final im Tenant anzulegen

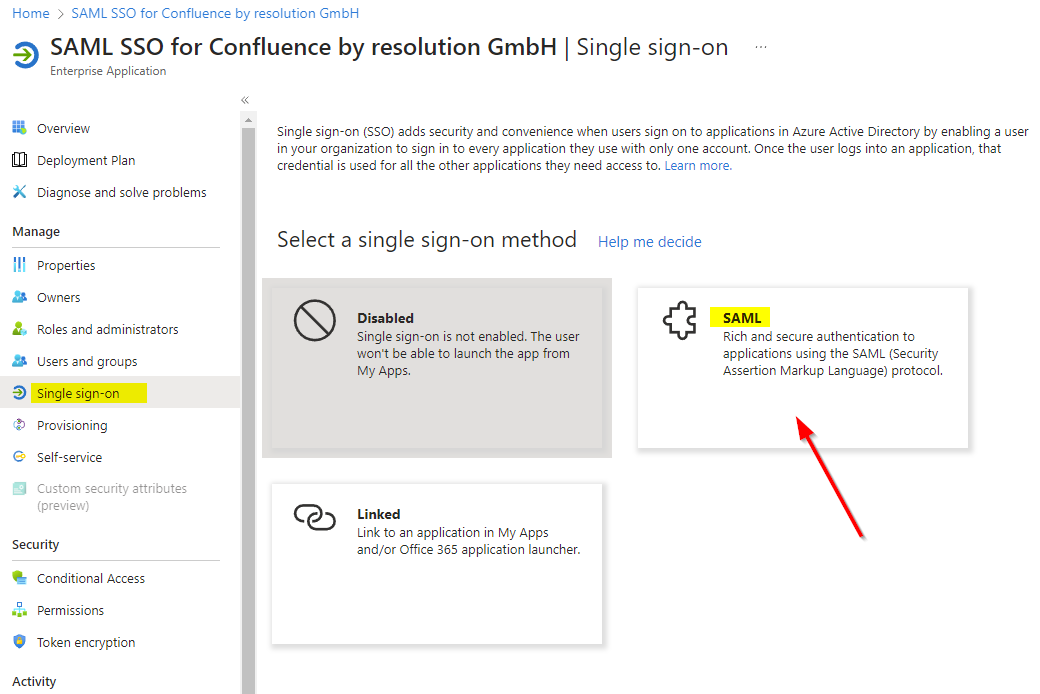

- Nachdem die App nun angelegt wurde muss diese nun passend konfiguriert werden.

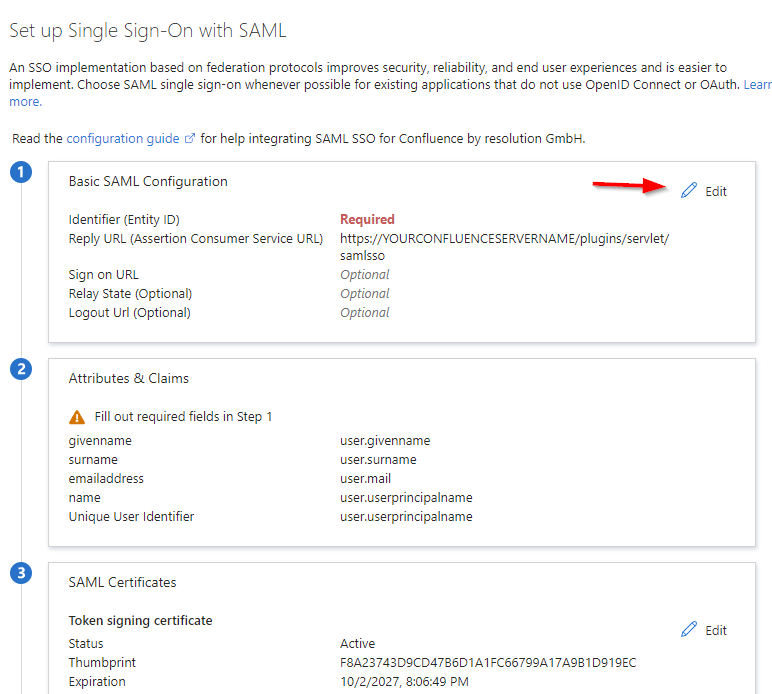

- In der App-Konfiguration unter "Single Sign On" die Methode auf "SAML" setzen. Nun müssen die SAML Optionen passend konfiguriert werden:

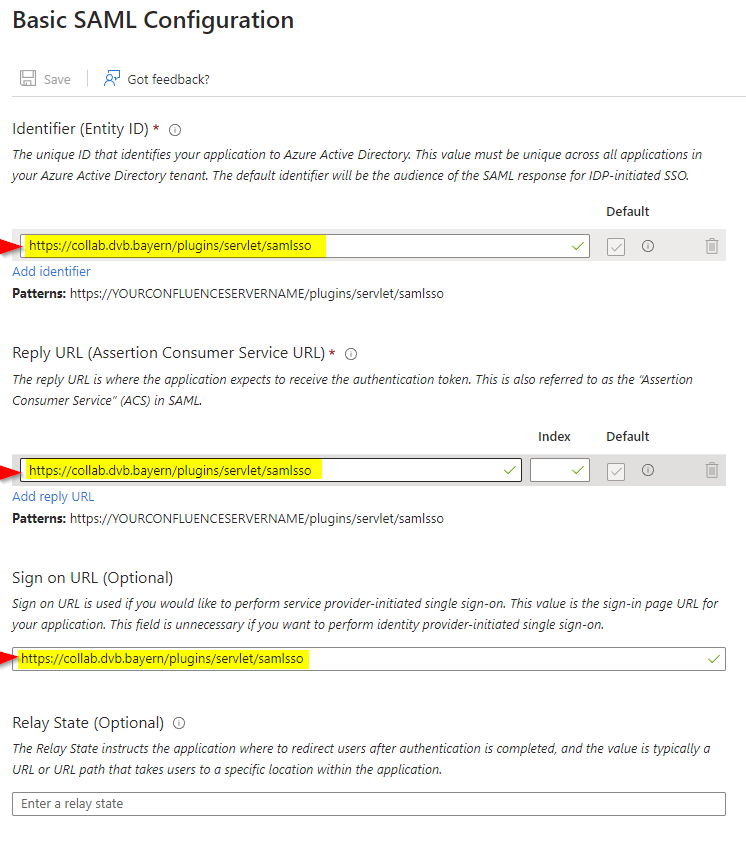

- Dazu im Abschnitt 1 auf "Edit" klicken. Hier müssen Sie nun in die Felder "Entity ID", "Reply URL" und "Sign on URL" die passende Server-URL kopieren:

- BayernCollab Produktionssystem: https://collab.dvb.bayern/plugins/servlet/samlsso

- BayernCollab Stagesystem: https://collab-s.dvb.bayern/plugins/servlet/samlsso

- Im Abschnitt 3 muss das "Federation Metadata XML" heruntergeladen werden. Dies wird später auf LRZ-Seite benötigt

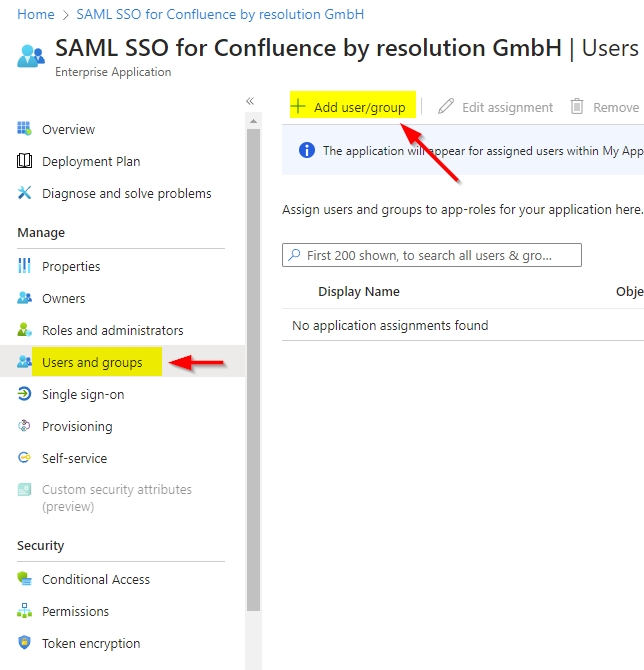

- Nun müssen Sie Nutzer aus Ihrem Tenant auf die App berechtigen - nur dadurch können sich die Nutzer am Ende erfolgreich anmelden. Klicken Sie hierzu in den App-Einstellungen auf "Users and groups" und fügen Sie einzelne User oder Gruppen von Usern hinzu. (die Auswahl hängt von Ihrer Organisation ab). Sie können an dieser Stelle auch Gruppen wie "All Users" wählen. Ob sich die einzelnen Benutzer einloggen können hängt davon ab ob sie in Schritt 2 überhaupt provisioniert wurden. Ein Login von nicht vorher bekannten Usern ist nicht möglich.

2 Anlegen und Konfiguration für die User/Gruppen-Synchronisierung

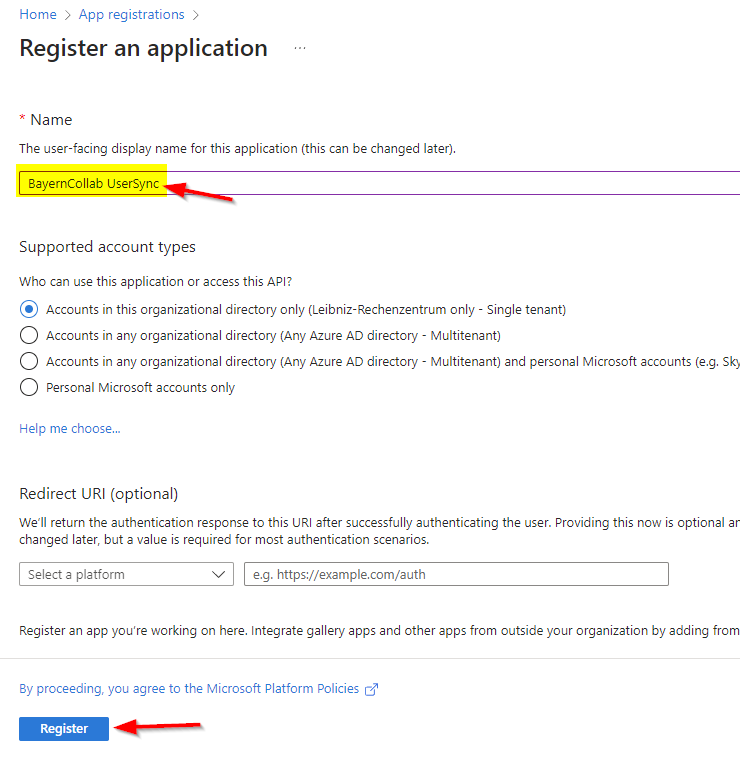

- Damit eine automatische Synchronisierung der Benutzeraccounts und ggf. Gruppen möglich ist benötigt das "SAML SSO Plugin" eine weitere App-Konfiguration. Wechseln Sie daher im "Entra admin center" wieder zu "Applications" / "App registrations" und legen mit "+ New registration" eine neue App an.

- Der Name kann frei gewählt werden, z.B. "BayernCollab UserSync"

- Alle weiteren Settings bleiben unberührt. Klicken Sie auf "Register"

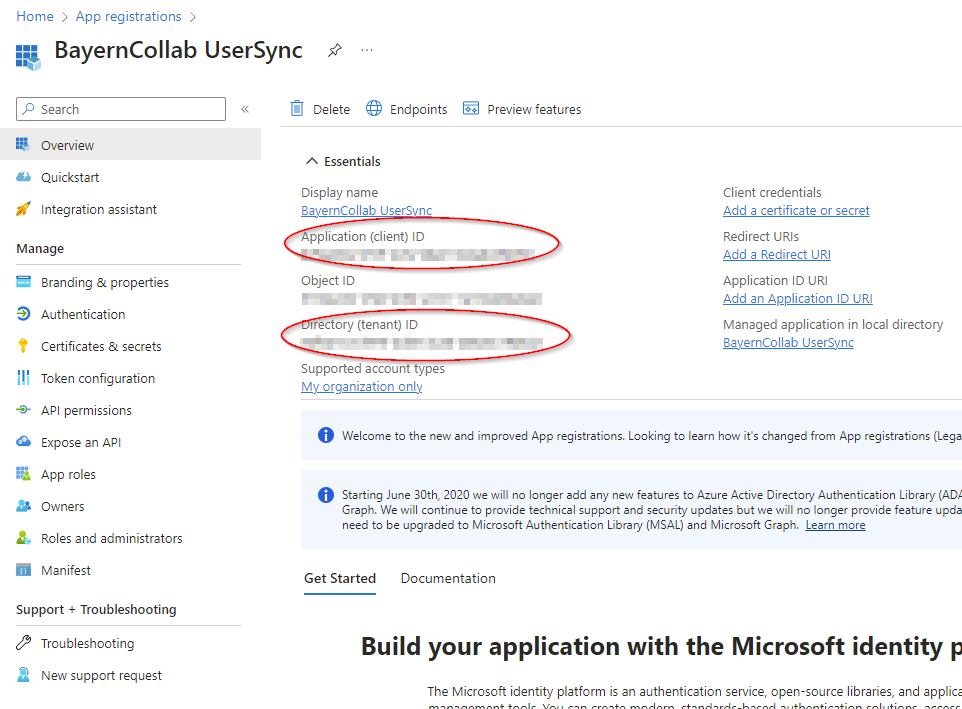

- Notieren Sie sich im folgenden Dialog die "Application (client) ID"

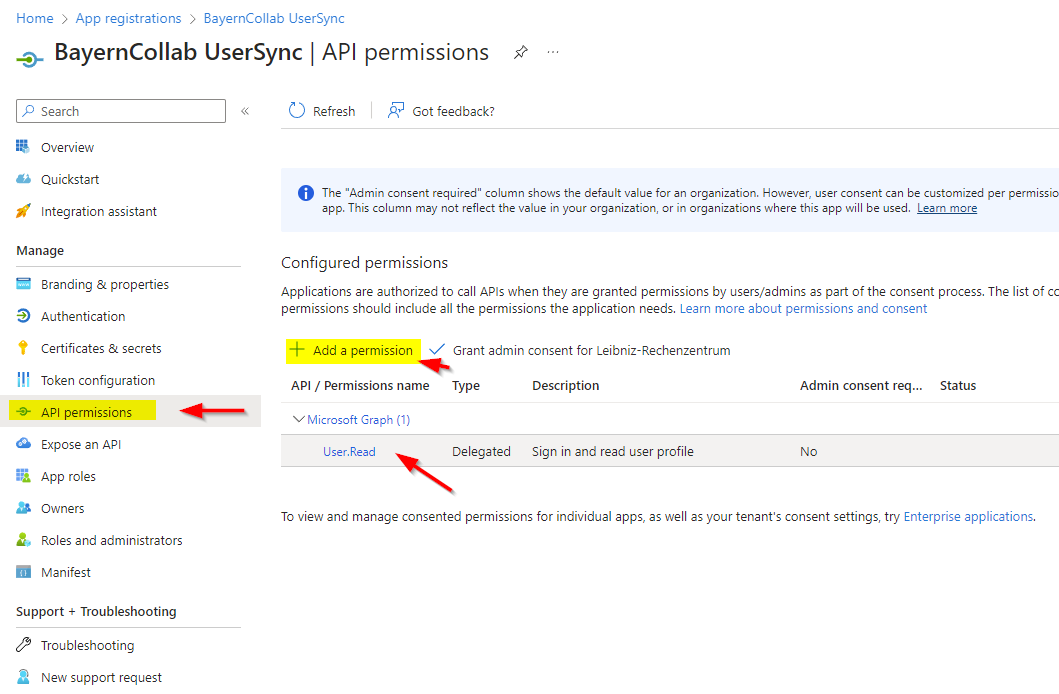

- Klicken Sie nun auf "API permissions" um die Berechtigungen zu konfigurieren

- die dortige Default-Berechtigung "User.Read" können Sie löschen, sie wird nicht benötigt

- fügen Sie mir "Add a permission" die passende Berechtigung ein:

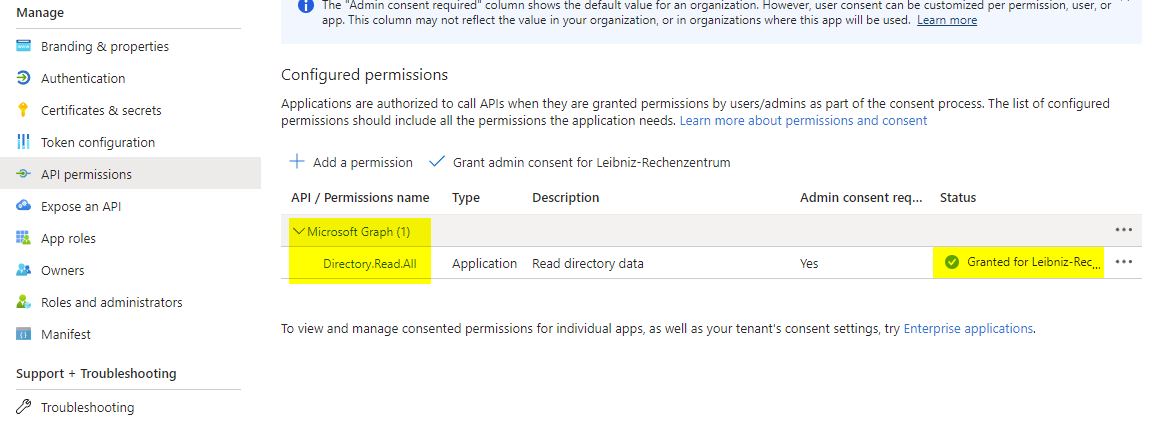

- Klicken Sie auf "Microsoft Graph" und dann auf "Application permissions". Suchen Sie nach "Directory.Read.All" und markieren Sie den Eintrag und speichern Sie.

- nun müssen sie "Grant admin consent for <ihr Name>" anklicken

- Klicken Sie nun in den Abschnitt "Certificates & Secrets" und anschließend auf "New client secret"

- Als Gültigkeitsdauer wählen Sie bitte das Maximum von 24 Monaten und speichern Sie.

- Auf der Seite erscheint einmalig das Secret in der Spalte "Value" - Notieren Sie sich bitte diesen Wert sowie das Datum des Ablaufs (wir müssen das Secret vor Ablauf rechtzeitig gemeinsam erneuern ansonsten findet kein UserSync mehr statt).

3 Anlegen und Konfiguration einer App für den Manager-Login

- Für den Zugriff auf das Manager-Frontend ist es nötig eine weitere App zu registrieren - mit anderen Einstellungen und Berechtigungen wie in Schritt 2. Wechseln Sie daher im "Entra admin center" wieder zu "Applications" / "App registrations" und legen mit "+ New registration" eine neue App an.

- Der Name kann frei gewählt werden, z.B. "BayernCollab Manager Frontend"

- Alle weiteren Settings bleiben unberührt. Klicken Sie auf "Register"

- Wechseln Sie nun in den Bereich "Authentication" und fügen Sie eine Plattform mit "Add a platform" hinzu. Als Typ wählen Sie "Single-Page application". Als Redirect-URI geben Sie bitte " https://mgmt.collab.dvb.bayern/signin/msal " ein und speichern. In der nun folgenden Ansicht können Sie weitere URIs hinterlegen, geben Sie bitte dort noch die URI des Testsystems " https://mgmt.collab-s.dvb.bayern/signin/msal" ein.

- Wechseln Sie zurück in die "Overview" und notieren sich bitte die "Application (client) ID".

4 Rückmeldung der nötigen Parameter ans LRZ

Schicken Sie uns bitte folgende Daten, die Sie in den Schritten oben für uns gesammelt haben. Wir werden die Parameter dann in unseren Systemen konfigurieren.

| SAML SSO Authentification | |

|---|---|

| Azure Tenant ID | |

| XML Metadaten Datei/Inhalt f. User-Auth | |

| UserSync App | |

| Application (client) ID | |

| Client secret (Value) | |

| Ablaufdatum des Secrets | |

| Import-Gruppe (optional) | |

| Manager Portal App | |

| Application (client) ID | |

| Freizuschaltende Manager (Name, Mail) | |